Еще одна насыщенная событиями неделя осталась позади, а значит нам есть, что вам рассказать! Про корпоративный цирк в огнях вокруг Twitter, Amazon и Google мы рассказывать не будем, этими новостями и так забиты все интернеты. Равно как не будет и метаиронии по поводу переосмысления ценностей Meta Platforms Inc. Вместо этого мы расскажем о чуть более специфических вещах.

Местами будет чуть-чуть сложно, поэтому Reader discretion is advised.

Тринадцать с половиной миллионов ядер

3 дня и около 30 миллионов долларов понадобилось джентльменам из Cerebras Systems на развертывание и запуск вычислительного комплекса Andromeda в калифорнийском городе Санта Клара, в дата-центре Colovore.

Andromeda — суперкомпьютер, предназначенный для вычислений с производительностью свыше 1 Эфлопс на базе 284 односокетных серверов с процессорами AMD EPYC 7713. Про чипы, ядра, 16 блоков Cerebras CS-2 и прочие железные подробности можно почитать в

официальном пресс-релизе.

Нам же бросилось в глаза утверждение о том, что работа с GPT-моделями хорошо масштабируется, практически идеально линейно: кратное повышение блоков CS-2 приводит к кратному снижению времени обучения моделей. Почти.

Некоторые люди из нашей редакции пытались дозвониться и выяснить, можно ли на этом хоть что-то майнить, но, видимо, забыли про разницу в часовых поясах.

Гонка обновлений: Хром и Лиса

Что может быть интересного в новости про браузеры, спросите вы? А вот тем не менее, есть некоторые интересные штуки, тем более, что глаз зацепился за стремительно сближающиеся числа версий — 106 и 107. Итак, что нового.

Релиз Chrome 107

Chrome, во-первых, скрытен. Занимается утечками: информация в HTTP-заголовке User-Agent и параметрах navigator JavaScript, может использоваться для пассивной идентификации пользователя. Поэтому информацию сократили. В строке User-Agent ужали информацию о платформе и процессоре для пользователей десктопов.

Дальше развивает ESNI (Encrypted Server Name Indication), используемый в шифровании информации о параметрах TLS-сеансов. Ключевое отличие новой фичи ECH (Encrypted Client Hello) ECH от прежнего ESNI в том, что в ECH вместо шифрования на уровне отдельных полей целиком шифруется всё TLS-сообщение ClientHello, что позволяет блокировать утечки через поля типа PSK (Pre-Shared Key), что ESNI не охватывал.

Позволили десктоповцам не городить огород через Google Password Manager, а дали прямой импорт паролей в формате CSV. Кроме того, отблагодарили пользователей тем, что теперь на эпилептически мигающий сайт можно настучать, и хромовцы там отключат автоматизацию всплывающих пушей.

Во-вторых, вносит улучшения для web-разработчиков. Улучшено инспектирование памяти объектов приложений C/C++ формата WebAssembly.

Обновления по API. В Screen Capture добавлены свойства, связанные с настройкой совместного доступа к экрану: selfBrowserSurface, surfaceSwitching и displaySurface. В Performance добавлено свойство renderBlockingStatus для определения ресурсов, из-за которых останавливается отрисовка страницы.

В режиме Origin Trials добавлен декларативный API PendingBeacon, позволяющий управлять отправкой на сервер данных, не требующих ответа (beacon).

Релиз Firefox 106

На витрине лисы позволили обладателям Windows 10 и Windows 11 закреплять и подкрашивать в панели окон те, что с приватным режимом просмотра. Казалось бы, причем тут правило 34?

Новая функция Firefox View: раскраска браузера дополнением Colorways и волшебная кнопка. При нажатии на кнопку открывается служебная страница со списком недавно закрытых вкладок и — заметьте — интерфейсом для просмотра вкладок на других устройствах.

Во встроенном PDF-ридере включён по умолчанию режим редактирования, позволяющий рисовать разноцветные линии и оставлять текстовые комментарии. Для текстов на изображениях добавлена поддержка распознавания и копирования текста.

А под капотом развивают протокол Wayland: значительно улучшена поддержка WebRTC (библиотека libwebrtc, версия 103), повышена производительность RTP, расширена предоставляемая статистика, повышена совместимость с различными сервисами и улучшены средства для предоставления доступа к экрану в Wayland-окружениях. Для Linux-тазиков реализована поддержка управляющего жеста, позволяющего скользить по тачпаду влево-вправо.

Кроме того, лисы отловили восемь уязвимостей, из них две — опасные: CVE-2022-42927 (обход ограничений same-origin, позволяющий получить доступ к результату редиректа) и CVE-2022-42928 (повреждение памяти в движке JavaScript).

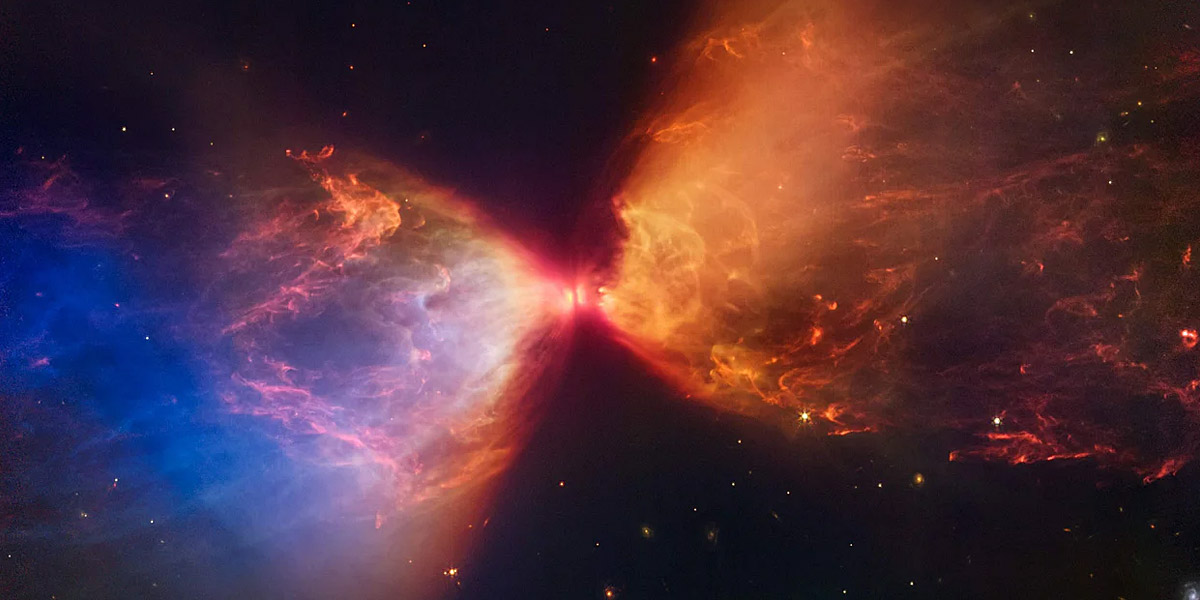

Картинки из глубин космоса

Для начала покажем красивое — снимок протозвезды L1527, который сделал наш старый знакомый космический телескоп «Джеймс Уэбб» своими уже изрядно потрепанными в стычках с метеоритами зеркалами. Протозвезде всего 100 тысяч лет и располагается она на расстоянии примерно в 460 световых лет от нашей планеты.

Другой наш любимчик — корабль Orion из большой лунной миссии Артемида, о которой мы упоминали в

пилотном выпуске нашего Дайджеста — все-таки успешно стартовал 16 ноября и уже вполне успешно отрабатывает полетную программу. Благодаря достижениям современной кибернетики мы можем следить за всем происходящим на

интерактивной модели, любезно предоставленной НАСА.

А завершим космический блок новостью про малую — всего 6 метров длиной— да удалую индийскую ракету Vikram-S, совершившую пятничный суборбитальный полет на высоту 89,5 км. Примечательно в этой новости то, что ракета была разработана стартапом Skyroot Aerospace, который в 2018 году основали бывшие сотрудники Индийской организации космических исследований (ISRO) Паван Кумар Чандана и Нага Бхарат Дака.

И организация этого стартапа очень подозрительно удачно совпала со стартовавшей в 2020 году реформой космоиндустрии Индии.

Как бы то ни было, это еще один довод в копилку эффективности частных космических компаний. SpaceX, Blue Origin и Virgin Galactic не дадут соврать.

Транспортная безопасность: K8s + Red Hat

Переход DevOps на облако — это очень амбициозная инициатива для команды разработки. Среди вороха сложностей — управление безопасностью, а в сильно распределенных средах Kubernetes ставки еще более высоки. Необходимость обезопасить контейнерные среды побудила Red Hat предложить то, что она называет «комплексной платформой управления безопасностью в облаке».

Во время KubeCon + CloudNativeCon в Детройте представители Red Hat рассказали о последних усилиях компании по объединению собственных возможностей безопасности Kubernetes с предложениями Red Hat. Предварительная версия облачной службы Red Hat Advanced Cluster Security (ACS) предлагает всестороннюю поддержку и управление безопасностью для Kubernetes. После того, как Red Hat купила платформу StackRox и решила открыть ее исходный код, StackRox стали называть полным жизненным циклом безопасности Kubernetes.

StackRox позволяет управлять безопасностью, минимизируя риски на основе конфигурирования политик и поиска уязвимостей, и помогает внедрять передовые методы обеспечения безопасности в DevOps. Он также интегрируется с другими инструментами разработки, включая систему CI.

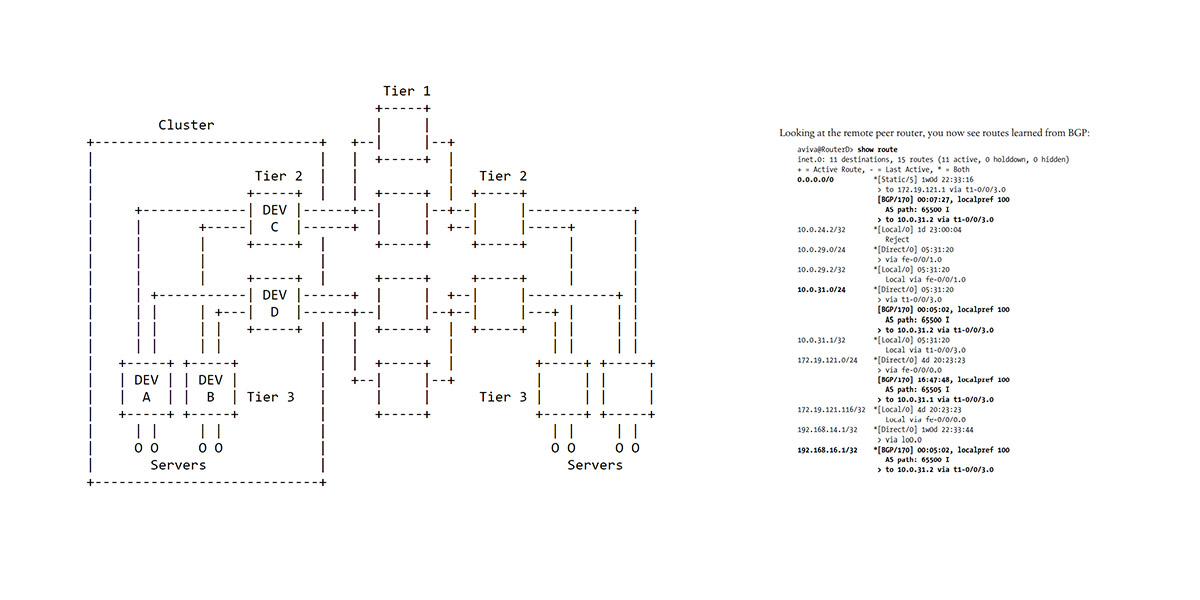

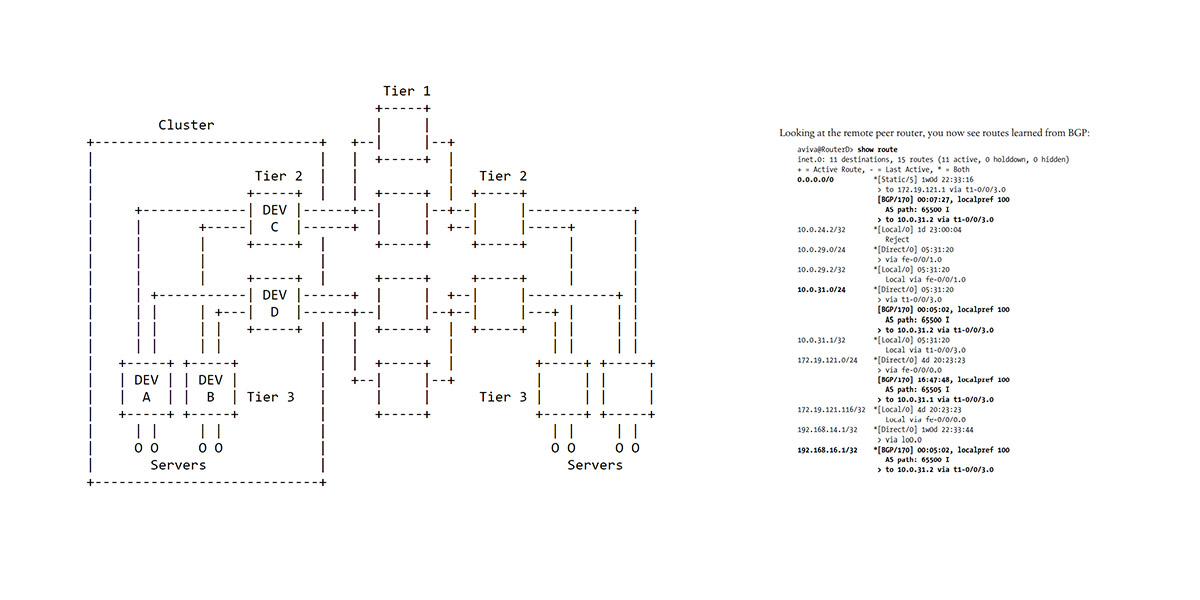

Архитектура платформы, в общих чертах, следующая.

Центральный компонент сервиса собирает и отображает информацию от других компонентов, управляет хранением данных, взаимодействием с API и доступом к пользовательскому интерфейсу. Контроллер допуска взаимодействует с API-сервером Kubernetes и предотвращает создание рабочих нагрузок, не соответствующих политикам безопасности.

Коллекционер событий отслеживает и собирает данные о действиях контейнера (среда выполнения контейнера и сетевая активность). Контейнеры объединены в кластеры. На каждом из кластеров есть датчик, он собирает и дополняет данные из коллекционера событий для последующей передачи сканеру (один на несколько кластеров).

Центральный компонент отправляет запросы сканеру на осмотр контейнера. Сканер анализирует все слои снимков в контейнере, чтобы проверить на наличие известных уязвимостей. Получив запрос, сканер извлекает слои снимков из соответствующего реестра, проверяет снимки и идентифицирует установленные пакеты в каждом слое. Затем он сравнивает идентифицированные пакеты и зависимости языка программирования, со списками уязвимостей и отправляет информацию обратно, в центр.

Альтернативное объяснение для маленьких: есть конвейер, перемещающий морские контейнеры. Внутри морского контейнера лежат штабелями коробки с дисками и встроен проигрыватель дисков. На некоторых из дисков есть врезки с вирусами. Суть StackRox: на погрузке контейнера установлен турникет, не пропускающий контейнер, в котором найден диск, с виду похожий на вирусоноситель. К каждому проигрывателю дисков подключается модератор и просматривает диски, если внутри найден вирус, контейнер срочно выбрасывается в синее море.

Прочие возможности StackRox:

- Построение графика сети: возможность визуализации разрешенных сетевых подключений и маршрутов между пространствами имен и развертываний.

- Определение сетевых политик: создание файлов конфигурации сетевой политики (YAML) на основе сетевых потоков в среде за указанный период.

- Симуляция сетевых политик: загрузка новых файлов конфигурации сетевой политики и предварительный просмотр сетевых политик.

Техасский суд и Intel

Остросюжетная Санта-Барбара развивается вокруг Intel, настоящий триллер. Если вкратце, то всем известная корпорация Intel уже не первый год с разной степенью успешности отбивается от судебных исков никому неизвестной (и даже недействующей) компании VLSI.

Интрига закручивается вокруг принадлежащего VLSI (принадлежащей инвестагентству Fortress Investment Group) патента

US7247552B2 (ранее выкупленного у NXP Semiconductors), который, по мнению истца (чувствуете напряжение по количеству скобок?) злостно нарушался Intel аж до 2019 года.

В итоге, в прошлом году VLSI выиграла судебный иск на 2,2 миллиарда долларов, впрочем, Intel обжаловала решение. Одно дело было выиграно, еще два иска находятся на стадии рассмотрения, а самый свежий суд закончился не в пользу Intel — страждущие ожидают чек на сумму в 949 миллионов. Впрочем, Intel и это решение планирует обжаловать.

В Техасе, как известно из старого анекдота, все большое. Суммы компенсаций — тоже.

Мы всей редакцией следим за сюжетом без регистрации и смс, пополняем запасы попкорна.

Сетевые преобразования: Diagrams as Code

Тема вызвана личной болью члена редакции.

Обилие и постоянное умножение слоев абстракций в процессе разработки требует упрощения подачи информации об архитектуре. К счастью, развиваются инструменты, позволяющие отображать программную архитектуру в виде диаграмм. Основное преимущество использования этой концепции заключается в том, что для большинства инструментов Diagrams as Code можно написать сценарий и интегрировать во встроенный конвейер для автоматического создания документации. Еще одно преимущество DaC — это возможность использования текстовых инструментов из арсенала разработчиков: текст легче контролировать и версионировать. Мельком взглянем на пару реализаций DaC.

Приложение Diagrams позволяет рисовать архитектуру облачной системы в Python и отслеживать диаграмму в любом SCM. При построении диаграмм есть возможность импортировать узлы OnPrem, AWS, Azure, GCP, Kubernetes и т. д. А если вы не можете что-то найти, всегда можно использовать пользовательский модуль.

В Diagrams поддерживаются пользовательские параметры атрибутов точек Graphviz. Graphviz — это программное обеспечение с открытым исходным кодом для визуализации графов. Оно имеет несколько программ верстки графов, веб-интерфейсы и интерактивные графические интерфейсы, а также вспомогательные инструменты, библиотеки и привязки к языкам.

Программы компоновки Graphviz берут описания графиков на текстовом языке и создают диаграммы в нескольких распространенных форматах: изображения и SVG для веб-страниц, Postscript для включения в PDF; или позволяют отображать в интерактивном графическом браузере (Graphviz также поддерживает GXL, диалект XML).

Второй вариант — небольшая самописная библиотека на Javascript, которая позволяет генерировать DaC. Определяете схему, добавляете узлы, определяете метод связности узлов и отправляете на рендеринг.

Доступные типы узлов: Client, Server, ServerCluster, Database, DatabaseCluster, Mysql, MysqlCluster, Oracle, OracleCluster, PostgreSql, PostgreSqlCluster, Elasticsearch, ElasticsearchCluster, Ec2, Ec2Cluster, Rds, RdsCluster, Elb, S3, DynamoDb, Redshift, Cloudwatch, Elasticache, Iam, SimpleDb, Swf, Cloudfront, Sqs, Sns, Route53, StorageGateway, CloudFormation, CloudSearch, Glacier, ElasticBeanstalk, Ebs, Lambda, ApiGateway.

Подписывайтесь на нашу

Телегу,

чтобы узнавать что нового у нас, не совсем у нас и совсем не у нас, но главное — раньше остальных.

Предыдущий выпуск:

Дайджест №0002

Дата публикации:

21 ноября 2022